Spam, Zombie, Botnet : ovvero ........ come il Cybercrime, potrebbe impadronirsi del pc, rendendoti complice ....... a tua insaputa

*****************

Questa mini-inchiesta parte dal «World Economic Forum» svoltosi a Davos (Svizzera) nel gennaio del 2007 e, che, forse, rappresenta il massimo evento economico internazionale, ove i potenti della Terra (politici, imprenditori, studiosi) si incontrano e discutono pubblicamente sui grandi temi. In tale Forum, Vinton Cerf - universalmente noto (insieme a Robert Kahn) - come «padre del protocollo TCP/IP e dell'architettura di base di Internet» ed oggi consulente di Google, ex-Presidente dell’ICANN, - ha previsto il collasso di Internet a causa di Pc Zombificati.

Lo scienziato non ha usato mezze misure, ipotizzando che, ben presto, la rete potrebbe trovarsi nell'impossibilità di funzionare normalmente, a causa dell’azione nefasta dei Pc Zombificati e controllati da remoto, anzi, sorprende che la Rete funzioni ancora. La proliferazione di Botnet e di attacchi DDos (Distributed Denial of Service) è allarmante e potrebbe avere effetti catastrofici portando al collasso Internet . (fonte The Register)

Vinton Cerf stima che, 1/4 di tutti i computer, siano pc Zombie sempre più controllati nell'ambito delle Botnet : tradizionalmente impiegati per inviare Spam e bloccare siti web, i pc Zombie sono in grado di generare un tale danno potenziale, da mettere fuori gioco l'intera rete.

In sintesi, sono circa 100/150 ml. i pc Zombie su 600 ml. (numero approssimativo di sistemi attualmente collegati ad Internet), asserviti al volere dei criminali informatici che, per mezzo di malware, agiscono all'insaputa dell'utente.

Gli esperti hanno rilevato che, dietro all'80% delle e-mail indesiderate, vi sono circa 200 gruppi illegali che sfruttano Botnet : le reti Zombie o Botnet possono connettere fino a 100.000 Pc all'insaputa dei proprietari. In tempo reale possiamo osservare l'attività dei pc Zombie > ZombieWatch™

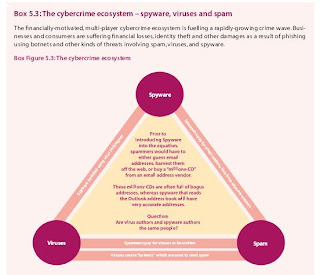

E' evidente come la gravità e le dimensioni del problema stanno allargandosi oltre misura. Vediamo come si è passati dallo spam spazzatura al cybercrime:

screen n°1

E' in rapida crescita una ondata di criminalità informatica che ha formato, ormai, un eco-sistema di enormi proporzioni che si finanzia con il nostro denaro, usando ogni mezzo illecito. Il danno economico subito da aziende e consumatori è di enormi dimensioni: attraverso la rete dei Botnet si forma il triangolo nefasto Spam > Spyware > Virus.

E' colpa dei Botnet se siamo invasi dallo Spam, dal Phishing, dalle frodi informatiche , dal furto di identità, dal furto di dati personali e aziendali allo scopo di sottrarre enormi quantità di denaro dai conti bancari online: il crimine perfetto, a basso rischio ed alto rendimento. Dietro a questo Tzunami di spazzatura si celano vere e proprie organizzazioni di truffatori.

Secondo SPAMHAUS, la celeberrima organizzazione anti-spam, l'80% dell'intero volume di spam fatto circolare in rete ogni giorno è da ascriversi a 200 bande criminali altamente specializzate. Ecco la top ten dei criminali informatici a Novembre 2007. Il peggior spammer del mondo, secondo la "colonna infame" di SPAMHAUS, è Leo Kuvayev: condannato a pagare una multa di 37 milioni di dollari da una corte del Massachusetts nell'ottobre del 2005, ha collaborato con l'organizzazione chiamata Pavka/Artofit. È attualmente uccel di bosco. Citando ancora SPAMHAUS, la punta dell'iceberg è formata dalla rete Russian Business Network (RBN) che è la fonte primaria dei peggiori attacchi su Internet. Ne scrive diffusamente e con dovizia di particolari anche il Washington Post.

Alcuni esempi di recentissimi attacchi: nel recente mese di settembre il celebre portale d'aste online eBay è stato colpito da un attacco strategicamente complesso: l'allarme, lanciato dalla notissima azienda israeliana di sicurezza Aladdin Knowledge System

.JPG)

screen n°2

ha riguardato un'azione combinata di siti compromessi con codice malevolo, trojan e attacchi DDoS. L'assalto, secondo quanto riportato da Ofer Elzam ad Ars Technica è partito con modifiche fraudolente di un sito attraverso la notissima tecnica di SQL Injection.

Codici pericolosi vengono aggiunti a delle normali pagine web, e il visitatore - con sistemi non adeguatamente protetti - viene automaticamente infettato da un file chiamato MISuvstm.exe.

Quest'ultimo avvia il download di un trojan, SRTops32.exe, che consente di trasformare il Pc in uno zombie e adoperarlo in una botnet sfruttata per condurre un attacco DDoS, in questo caso ai danni di eBay, tentando di decifrare le password degli account via Brute Force Attack.

Il Trojan.Srizbi è l'ultimo ascituro del famigerato toolkit commerciale russo MPack, che ha fatto parlare di sè, come una sorta di vaso di Pandora dei malware. E' lo stesso toolkit, per intenderci, considerato responsabile della grave breccia nella sicurezza della rete italiana sperimentata a luglio del 2007.

Nella prima quindicina di questo mese di ottobre si è registrato un ulteriore attacco verso gli utenti di SEEWEB : un centinaio di siti compromessi da qualcuno che aveva in mano le password FTP .

Attacco con cui molti siti ospitati da SEEWEB si sono trasformati in diffusori di malware.

Di seguito l'analisi fatta da PC AL SICURO , i cui contorni sono ancora oscuri e sembrerebbero riportare ad un attacco condotto dal Cybercrime.

*****************

GLOSSARIO:

DDoS (Distributed Denial of Service): Attacco informatico solitamente ad un sito web od ad un server, perpetrato inoltrando una massiccia e simultanea quantità di pacchetti di richieste, che stressano il sistema attaccato fino al suo eventuale collasso.

Botnet : Rete di computer zombificati cioè manovrati fraudolentemente da remoto dopo averne assunto il controllo tramite virus o trojan. Il tutto avviene all'insaputa degli amministratori delle stesse macchine, al fine di utilizzarle per scopi illeciti (attacchi DdoS, invio di spam)

Brute Force Attack : Un attacco in cui viene provata ogni possibile chiave o password finché non si trova quella corretta.

Protocollo TCP/IP :

Insieme di regole che rendono possibile lo scambio di informazioni, equindi il dialogo, tra macchine in rete. I principali standard sono: - TCP (Transmission Control Protocol), agisce a livello di trasporto, suddividendo i dati in piccole unità (pacchetti) con lo scopo di velocizzare la trasmissione e non congestionare la rete e riassemblandoli nel giusto ordine una volta che siano giunti a destinazione. - IP (Internet Protocol), agisce a livello di instradamento, rendendo possibile la trasmissione dei pacchetti attraverso vie differenti sulla rete. E' possibile che ogni singolo pacchetto passi per strade diverse, ma grazie al protocollo IP, giungerà comunque alla destinazione voluta.

Spam : furto di servizi. Posta spazzatura non richiesta.

Zombificare : Impadronirsi di un computer altrui, tramite virus o trojan, con scopi malevoli. Da una macchina zombificata, controllata da remoto, si possono trarre informazioni riservate. Oppure può essere usata, all'insaputa dello stesso amministratore, come una sorta di proxy anonimo (ma con l'IP del proprietario ben in vista!) per diffondere virus, spam o effettuare illecite incursioni in rete (es. attacchi DDoS)

cheyenne

fine 1^ parte

.JPG)

Nessun commento:

Posta un commento