L'allarme è stato dato da tempo dagli esperti di sicurezza informatica: a livello mondiale ben 9 mail su 10 sono costituite da Spam.

Il cosiddetto «spamming» ha - nel tempo - compiuto passi da gigante, passando da semplici «messaggi ingannevoli» sul Viagra ed altre amenità, a vero e proprio strumento di attività criminose e si sono aperte «nuove frontiere» agli spammatori.

Gli spammer hanno una fame bulimica di indirizzi di posta.

Il motivo di tutto risiede nella necessità di trovare indirizzi di posta validi a cui mandare le loro mail.

In origine si raccoglievano gli indirizzi su internet (nei forum, nelle mailing-list, nei newsgroup etc. etc.) oppure, con le classiche catene di S. Antonio (note anche come Chain-Letter) o i Make-Money-Fast, che sono gli schemi piramidali generalmente indicati come MMF. Successivamente, sono entrate in campo persone specializzate nella raccolta di indirizzi mail e nella vendita di questo materiale agli spammer (un cd contenente qualche milione di indirizzi poteva costare circa mille euro).

Spesso, accadeva, però, che i cd fossero di «bassa qualità» e contenessero molti indirizzi mail fasulli, non validi oppure caselle non più attive.

Ecco, dunque, che un ulteriore passo avanti porta gli spammer ad organizzarsi, formando una attività gestita dal crimine organizzato perchè agli spammer servono, indirizzi «certificati», cioè attivi, usati, il cui proprietario apre effettivamente la posta.

Solo in questo modo la casella di posta assume «un valore concreto».

A questo scopo viene anche usato il cosidetto «Spam HTML».

Il trucco, per lo Spam HTML, è inserire una minuscola immagine (dimensioni 1 x 1) invisibile al nostro occhio, ma con una sua ben precisa funzione:aprendo la mail, verrà caricata dal sito dello spammer questa immagine, collegata con un codice a sua volta legato al nostro indirizzo.

Perciò la sequenza è la seguente: apro la mail, scarico dal sito dello spammer una minuscola immagine e lo avverto che l'indirizzo a cui corrisponde il codice è uno di quelli buoni!

Esistono anche varianti, ma il concetto base è sempre lo stesso.

Anche l'URL per il sito pubblicizzato contenuto in una mail formato txt, se cliccato, potrebbe avere una funzione analoga.

Insomma se apro lo spam, corro il rischio di essere io stesso ad avvisare chi me lo manda che ho ricevuto la sua robaccia e l'ho pure letta.

Per quanto non sempre questi trucchetti siano presenti, concorderete tutti che non vale la pena rischiare. A meno che non si desideri essere travolti da una valanga di immondizia oppure nella peggiore delle ipotesi di trasformare il proprio pc in uno Zombie.

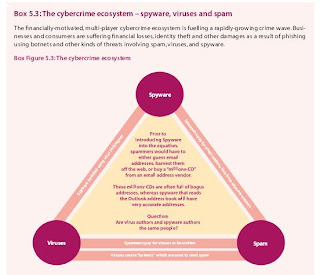

I criminali informatici e gli spammer concorrono a formare un triangolo del male che comprende virus (in senso lato spyware, worm, malware, trojan, keylogger, rootkit, phishing etc. etc.). Il cybercrime paga programmatori che scrivano virus; i virus infettano computer in giro per il mondo con il duplice scopo di installare spyware per rubare gli Adress-Book degli utenti e di prendere possesso dei computer (renderli Zombie) ed attaccare altri computer attraverso la rete costituita da Botnet.

Il Trojan in questione viene venduto a 3000$ e, con soli 150$ al mese, il criminale offre anche i server da cui lanciarlo distribuiti in Cina, Europa e Stati Uniti.

Dal Bollettino SOPHOS (azienda leader a livello mondiale per la sicurezza in internet) del maggio del 2006: leggiamo come l'Italia sia inserita all'8° posto a livello mondiale quale Paese produttore di Spam che utilizza le immagini al posto del testo. Questa nuova minaccia è denominata «Image Spam»

L’Image Spam è un file di tipo .jpg o .gif costituito da parole incorporate nell’immagine stessa, quindi non intercettabile (teoricamente) dai software che non possono rilevare il testo contenuto.

Questa tecnica è stata volutamente adottata negli ambienti del Cybercrime per bypassare i sistemi di sicurezza.

Oggi i sistemi antispam e il continuo aggiornamento dei database permette di identificare un buon numero di questi messaggi atti a trasferire il visitatore su siti pornografici, piuttosto che portarlo all’ottenimento di pastiglie sessualmente miracolose o al conseguimento di lauree e diplomi vari.

La grande maggioranza dell’Image Spam viene utilizzata nelle campagne che tentano frodi azionarie di tipo «pump-and-dump».

Il trucco delle immagini fa salire le probabilità che i messaggi degli spammer vengano letti e l’Image Spam è spesso animato.

Gli strati multipli di immagini caricati l’uno sull’altro creano confusione rendendo un messaggio diverso dall’altro.

Ma...... il Cybercrime ha evoluto ancora di più i propri sistemi: leggiamo di alcuni recenti allarmi di malware lanciati da oneITSecurity [oneITSecurity è parte di oneBlog, network di blog verticali sulla tecnologia e l'informatica sviluppato da HTML.it, editore on line dal 1997] e che riguardano l'aggiramento anche dei sistemi Captcha :

Quando il computer viene infettato l’utente sentirà una voce ripetere in continuo il seguente messaggio:

«You has been infected I repeat You has been infected and your system file has been deletes. Sorry. Have a Nice Day and bye bye…»

A riprova (se ce ne fosse ancora bisogno) della reale minaccia che può rendere Zombie un qualsiasi pc, ho trovato, su WebSense (azienda leader mondiale nella realizzazione di software per la gestione dell’utilizzo di Internet da parte dei dipendenti) un interessante video di Youtube.

E' una breve analisi del funzionamento dello zombificatore in cui si spiega che la minaccia sfrutta la popolarità del celebre YouTube «per spingere con l'inganno gli utenti a guardare un video contenente codice maligno che in realtà non sta affatto sul popolare portale.

Il file maligno - denominato YouTube04567.exe - è infatti ospitato su un web server nel dominio.su».

Mi scuso per la traduzione un pò "maccheronica" ma .... il tizio del video tende ovviamente a parlare come se chiaccherasse e non come se stesse scrivendo ......;-)

Come sapete noi ci occupiamo di codici che reputiamo interessanti. Questo in particolare, che viene da un dominio .su (Unione Sovietica), è un'applicazione che si spaccia per una specie di video YouTube. E' interessante notare che quando viene aperto IE, Firefox o qualunque altro browser si stia usando, viene lanciato un video particolarmente bizzarro. Purtroppo, però, non ci si rende realmente conto che in background succedono un bel po' di cose, tecnica che sta diventando sempre più diffusa.

WEBSENSE ritiene che questo « codice YouTube » non è altro che un codice ingannevole che tenta di farci credere che ciò che si sta scaricando è esattamente quello che si sta vedendo.

Diamo un'occhiata qua. Stiamo usando un software per catturare i pacchetti e controllare il traffico in contemporanea all'applicazione in esecuzione.

Attraverso una semplice richiesta DNS, possiamo vedere che si connette con un server localizzato a Washington, D.C. e il server risponde con questo file che è uno script java, altra cosa piuttosto diffusa.

Scorrendo l'elenco si notano altre due nuove applicazioni appena scaricate che sono state lanciate e che risultano essere Trojan Horse, programmate per raccogliere informazioni sulla macchina e dati sensibili (credenziali bancarie, password ecc).

Tale applicazione, dopo essere stata attivata, induce processi che rimangono e agiscono in background, mentre ovviamente in primo piano scorre il « video YouTube » in modo che si continui a credere di essere connessi al sito giusto, cioè il vero YouTube.

Purtroppo però i Trojan horse in background scaricano ulteriori pezzi di codice dal web, tra cui un keylogger e altre applicazioni per impadronirsi del sistema operativo e compromettere i dati presenti sulla macchina.

Pensavo che la cosa vi avrebbe interessato.

Chiudiamo qua.

fine 2^ parte

****************************

GLOSSARIO

Backdoor:

(in italiano"Porta di servizio"); programma con particolari caratteristiche che permettono di accedere alla macchina dall'esterno con privilegi di mministratore, senza che nessun altro utente se ne accorga.

Background : Task eseguito dal sistema ma generalmente non visibile all’utente. Il sistema solitamente assegna ai task in background una priorità inferiore rispetto ai task in primo piano. Alcuni software malevoli vengono eseguiti dal sistema come un task in background in modo che gli utenti non si accorgano dell’esecuzione di azioni indesiderate.

DNS: Acronimo di Domain Naming System. Si tratta del sistema di indirizzamento distribuito che traduce il nome del dominio (DN) nel corrispondente indirizzo IP.

Keylogger: Software che monitorizza e registra su file ogni digitazione effettuata sulla tastiera di un computer. Vengono, quindi, registrati, sia i testi digitati, che le eventuali password (in chiaro) ed altri dati importanti come i numeri di carta di credito.Il Keylogger può essere installato in un computer all'insaputa dell'utente, mascherato da innocuo gioco, file musicale, immagine, etc. etc.

Rootkit: Software che permettono di ottenere il controllo di un computer da locale o da remoto, in maniera nascosta, ossia non rilevabile dai più comuni strumenti di amministrazione e controllo. Oltre ad installare spesso delle backdoor, il suo utilizzo più comune è quello di nascondere file e cartelle.

Server: computer dedicato allo svolgimento di un servizio preciso, come la gestione di una rete locale o geografica, alla gestione delle periferiche di stampa (print server), allo scambio e condivisione di dati fra i computer (file server, database server), all'invio o inoltre di posta elettronica (mail server) od a contenere i file di un sito web (web server). Utilizza un sistema operativo di rete. I computer collegati e che utilizzano il servizio del server si chiamano client. A volte lo stesso computer svolge diverse funzioni di server (es: sia file server, che print server).

Spyware: denominati anche adware, da (ingl.)

advertising. Particolare tipo di software, generalmente maligno, in grado di raccogliere informazioni private legate all'utente. I dati raccolti, vengono spesso utilizzati dai criminali informatici.

Trojan Horse: (in italiano cavallo di troia) si tratta di un virus che utilizza tecnologia stealth in modo da sembrare un normale software , una volta eseguito si mette in background e da accesso al proprio computer non si replica o si copia, ma danneggia e compromette la sicurezza del computer.

URL:

Universal Resource Locator. L'indirizzo di una pagina web su Internet, cioè l'indirizzo completo da digitare per ricevere una pagina, in formato alfabetico. L'URL viene trasformata in indirizzo IP dal DNS.

Worm: Verme. Sinonimo di Virus informatico. Un worm è una particolare categoria di Malware in grado di autoreplicarsi. Si Riproducono e si copiano di file in file e di sistema in sistema usando le risorse di sistema rallentando il computer.

cheyenne

.JPG)